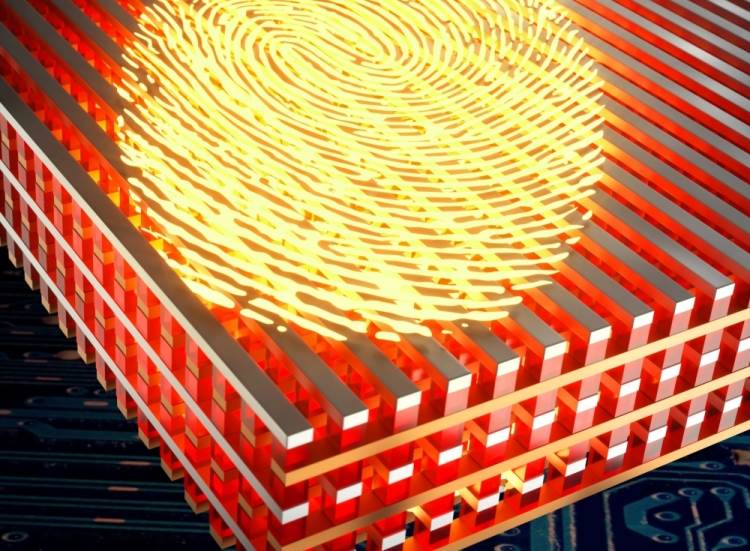

物理不可克隆功能技术(PUF) 是一种创新的方式用来防止芯片数据窃取。PUF是基于一个特定的带有逻辑输入和输出的模块,模块可以批量生产,利用每一个芯片固有的独特的“指纹”,来保护其加密密钥,使得它很难被复制,进而保护芯片免受逆向工程,半侵入性和非侵入性的攻击。

▍传统PUF技术

之前PUF依赖SRAM(静态随机存取存储器)技术。在安全组件通电后,所用的基层组织被随机启动的。这样的启动行为——0与1之间的位元切换——在每一个的芯片都是不同的。因此,在启动后这个内容就是一个独特的指纹,然后这个指纹可被作为钥匙来保护密钥或保护存储器。

这种PUF电路设计极其困难,经常基于随机变化的硅器件的特性,例如晶体管对之间的栅极阈值电压的细微差异,可用于加强物联网设备固件更新等活动的安全性。

▍基于忆阻器的安全芯片技术

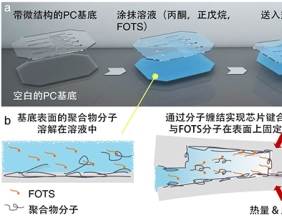

加州大学圣巴巴拉分校基于带有金属氧化物忆阻器的模拟存储器阵列创建了PUF。

加州大学圣巴巴拉分校表示,“忆阻器是一种电阻开关,可以根据其施加电压和电流的历史来记住电阻的状态,忆阻器不仅可以根据历史记录改变其输出,而且由于其材料的物理结构,每个忆阻器在响应施加的电压和电流方面也是独一无二的。因此,由忆阻器组成的电路产生了一个黑匣子,输出极难根据输入进行预测。”

根据《自然·电子》杂志刊载的“Hardware-intrinsic security primitives enabled by analogue state and nonlinear conductance variations in integrated memristors”,原型器件具有两个垂直集成的10×10忆阻式交叉开关电路,并表现出接近理想的50%平均均匀性和扩散性,以及约1.5%的误码率。

圣巴巴拉大学表示,忆阻器速度快、功耗低,已经适用于安全设备身份和加密,如果能够进一步扩大器件规模,有可能大大提高硬件的性能。

目前,该团队正在开发利用大型忆阻器电路的“强大”安全方法,以用于高保密等级的数据,如军事相关数据。而攻击者不太可能花费数小时或数天时间攻击相对不重要的数据,比如消费电子产品的数据等。

▍防止基于机器学习的芯片攻击

有些利用机器学习实施的黑客攻击,采用人工智能技术,通过深度训练来学习和建模PUF模块的输入输出,基于其模型预测PUF模块的下一个序列。根据圣巴巴拉大学的研究,利用机器学习的攻击者甚至不需要知道计算机的输入输出情况就能实施攻击。

例如,如果PUF芯片有200万个输出,而攻击者只看到了1000个或者2000个输出,那么他就可以在此基础上训练复制出一个系统模型,进而实施攻击。

因此,PUF需要不断增加输入到输出的复杂性,战胜利用机器学习的攻击。为了实现此目标,圣巴巴拉大学采取办法,使得输入输出原本确定的关系变得看似更加随机,提高迷惑性。

▍项目来源

该项目受到美国美国空军研究实验室和国家自然基金的支持。

文章链接:

Hussein Nili, et al, "Hardware-intrinsic security primitives enabled by analogue state and nonlinear conductance variations in integrated memristors," Nature Electronicsvolume 1, pages197–202 (2018), doi:10.1038/s41928-018-0039-7

(本文来源:微信公众号大国重器;)

如若转载,请注明e科网。

如果你有好文章想发表or科研成果想展示推广,可以联系我们或免费注册拥有自己的主页

- 忆阻器

我要投稿

我要投稿